iOS和Android Jucking Defense是微不足道的多年

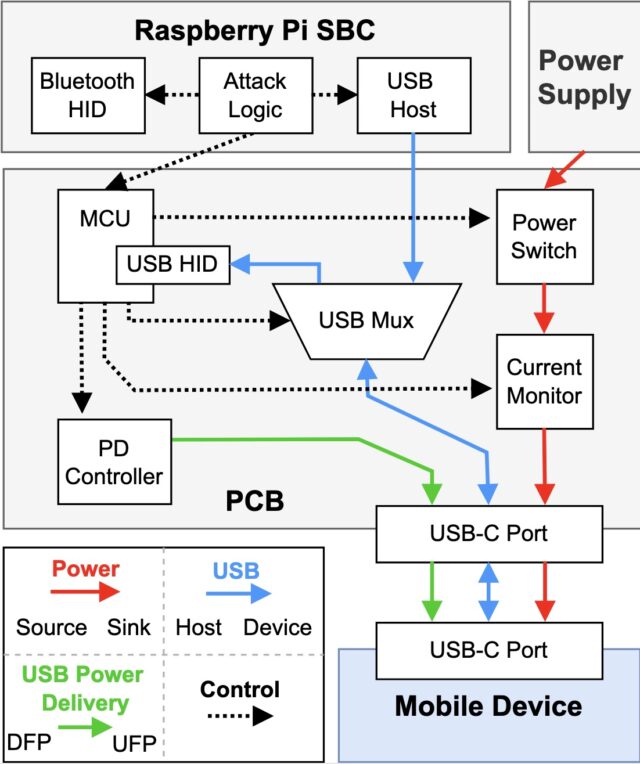

三种选择齿轮技术击败了Android Juice jacking衰减。其中之一还可以在Apple设备中对抗这些防御。在这三个中,充电器充当USB主机,以触发目标电话上的确认提示。

然后,这些攻击利用操作系统中的各种弱点,这些弱点允许充电器独立注入“输入事件”,这些事件可以输入文本或单击屏幕提示中显示的按钮,就好像用户直接在手机中完成了。在这三个中,充电器最终在手机上赢得了两个概念渠道:(1)输入允许其将其带到用户同意以及(2)访问可以窃取文件的文件的访问。

选择攻击的选择。 (1)受害者系统附在恶意充电器上。 (2)充电器建立了一个额外的输入通道。 (3)充电器启动数据连接。用户的同意是确认的。 (4)充电器使用输入通道浏览用户同意。

学分:Draschbacher等。

这是一个键盘,是主机,这是

在选择夹克上苹果和Google Juice Jack的选择的变体中,充电器以USB键盘或类似的外围设备开始。它通过USB发送键盘的输入,该输入调用简单键的压力,例如向上或向下箭头,以及更复杂的键的组合,这些键触发参数或打开状态栏。

该条目建立了与隐藏在恶意充电器内的第二个微型键盘的蓝牙连接。充电器然后使用 USB电源交付USB-C连接器中可用的标准,允许设备根据其交换的消息(称为PD USB PD数据)提供或接收其他设备或其他设备。

选择模拟选择的充电器。双向USB线允许数据交换。

学分:Draschbacher等。

他现在充当主机的充电器触发了文件访问同意对话框。同时,充电器始终保留其作为蓝牙键盘的设备的作用,该设备批准了“文件访问”对话框。

usenix论文中提供的攻击的完整阶段是:

1。受害系统连接到恶意充电器。该设备已解锁其屏幕。

2。在适当的时间,充电器执行USB PD(DR)数据角色交换。移动设备现在充当USB主机,充电器充当USB输入设备。

3。充电器生成条目,以确保激活BT。

4。充电器可导航到系统设置中的BT扭矩屏幕,以使移动设备可发现。

5。充电器开始作为BT入口设备做广告。

6。通过不断扫描新发现的蓝牙设备,充电器可以识别移动设备的BT设备的地址并启动扭矩。

7。多亏了USB输入设备,充电器接受移动设备上出现的是 /非匹配对话框。现在连接蓝牙输入设备。

8。充电器发送另一个交换DR USB PD。现在是USB主机,移动设备是USB设备。

9。作为USB主机,充电器启动数据连接。

10。多亏了蓝牙输入设备,充电器在移动设备上确认了自己的数据连接。

该技术与所有手机模型相对可用,但预测试是运行操作系统FunTouch Vivo的Android设备,该设备并未完全支持USB PD协议。对剩下的10个型号的攻击大约需要25到30秒才能建立蓝牙夫妇,具体取决于盗版手机型号。然后,只要攻击者保持与充电器的连接,攻击者对存储在设备上的文件的访问。